Kandungan

- Bagaimana Saya Merangka Sistem Keselamatan Maklumat Saya?

- Apakah Triad CIA?

- Triad CIA Dihancurkan

- Kerahsiaan

- Kesepaduan

- Ketersediaan

- Bagaimana CIA Triad Dapat Membantu Anda?

- 1. Kerahsiaan dan Data Anda

- 2. Perubahan Tingkah Laku untuk Integriti Data

- Bagaimana Penggodam Mengakses Maklumat Anda Melalui Kata Laluan Anda

- Kekuatan Kata Laluan

- 3. Penyelesaian Kemudahan Teknikal dan Fizikal

- Pentadbiran

- Teknikal

- Fizikal

- Keselamatan Data Adalah Pilihan Gaya Hidup

Erin sedang belajar mengenai keselamatan siber. Dia berfikir secara meluas mengenai topik yang berkaitan dengan teknologi dan bagaimana ia mempengaruhi kehidupan seharian kita.

Maklumat peribadi kami adalah kunci aset kami. Bagaimana anda dapat merahsiakan maklumat anda dalam sehari-hari? Walaupun internet menawarkan banyak petua dan trik untuk menjaga keselamatan maklumat anda, juga berguna untuk mempunyai kerangka kerja untuk memahami mengapa melaksanakan cadangan ini sangat berguna. Brian Scudamore Inc.com mengesyorkan menjalankan hidup anda seperti perniagaan kerana "... apabila anda mula melihat setiap aspek kehidupan anda sebagai sistem yang berbeza, menjadi lebih mudah untuk mengenal pasti, menangani dan memperkemas masa depan" (Scudamore, 2018) . Gunakan ini untuk keselamatan maklumat anda dan, anda akan mempunyai infrastruktur yang sukar ditembus.

Bagaimana Saya Merangka Sistem Keselamatan Maklumat Saya?

Apabila perniagaan merancang sistem keselamatan maklumat, mereka mengikuti kerangka tiga bahagian yang dikenali sebagai CIA triad. Saya cadangkan anda melakukan perkara yang sama.

Apakah Triad CIA?

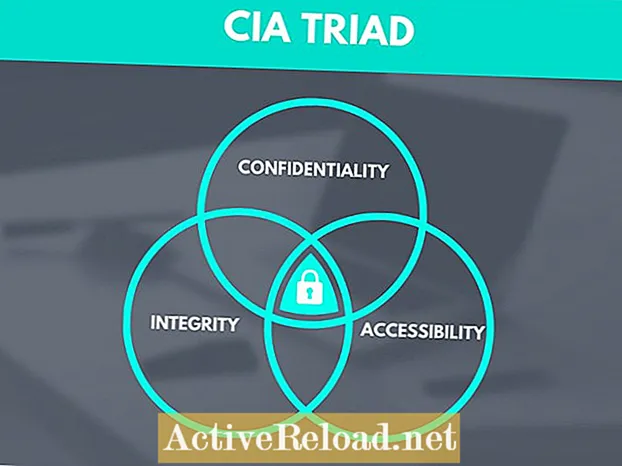

Triad CIA dipecahkan seperti berikut:

- Kerahsiaan

- Kesepaduan

- Ketersediaan

Tujuan di sebalik triad adalah mudah; tiga prinsip panduan adalah tulang belakang dasar penggunaan yang boleh diterima dan dasar lain yang digunakan untuk sistem keselamatan maklumat.

Triad CIA Dihancurkan

Saya mendorong individu untuk menggunakan triad CIA sebagai mentaliti dalam kehidupan seharian mereka.

Kerahsiaan

Kerahsiaan ditakrifkan oleh Merriam-Webster sebagai "rahsia atau rahsia". Kerahsiaan dalam tetapan teknologi maklumat mesti cukup mantap untuk menjaga privasi data pelanggan dan pekerja. Undang-undang privasi data seperti HIPPA (Akta Kemudahtanggungjawaban dan Kebertanggungjawaban Insurans Kesihatan 1996) dan GLBA (Akta Gramm-Leach-Billey) menghendaki data pelanggan dan pekerja tetap dirahsiakan.

Kesepaduan

Tujuan integriti adalah untuk memastikan data tidak dipintas atau dimanipulasi dalam penyimpanan, transit, atau setelah dan selama penggunaan. Data di dalam organisasi, khususnya maklumat peribadi, harus dijauhkan dari faktor dan individu yang boleh mengubah atau menggunakan data dengan alasan selain penggunaannya yang dimaksudkan.

Ketersediaan

Ketersediaan menentukan ketersediaan data dan perkhidmatan yang selamat. Mengekalkan sistem dan kaedah perlindungan yang merangkumi data kritikal, iaitu dengan mengemas kini sistem operasi dan menggunakan kaedah keselamatan yang paling tepat, sangat penting bagi mana-mana syarikat. Sebagai contoh, serangan DDoS (penolakan perkhidmatan yang diedarkan) pada Festival Filem Sundance 2017 menjadikan semua rangkaian dan oleh itu box office tidak tersedia. Ini adalah contoh ketersediaan yang gagal. Ketersediaan dikekalkan dengan tiga jenis kawalan:

- Pentadbiran kawalan menentukan siapa yang mempunyai akses dan berapa banyak maklumat yang mereka dapat akses.

- Teknikal kawalan adalah perkara seperti DMZ (zon demiliterisasi), firewall, penyulitan, dan dasar kata laluan yang menghalang individu yang tidak dibenarkan mengakses data tersebut.

- Fizikal akses ke maklumat peribadi boleh menyebabkan maklumat terganggu.

Bagaimana CIA Triad Dapat Membantu Anda?

Pernahkah majikan meminta anda untuk berkongsi maklumat dan nombor perutean akaun bank anda supaya anda dapat menerima deposit langsung? Adakah anda pernah mencuri maklumat kad kredit daripada anda tanpa kehilangan dompet anda? Pernahkah seorang kenalan menanyakan soalan peribadi kepada anda yang, jika ditinjau kembali, dapat menyebabkan mereka mengetahui perkara-perkara tentang anda yang boleh menjejaskan aset anda? Matlamat dan idea di sebalik kerahsiaan, integriti, dan ketersediaan dapat membantu. Saya pergi:

- Kerahsiaan dan Data Anda

- Perubahan Tingkah Laku untuk Integriti Data

- Penyelesaian Kebolehaksesan Teknikal dan Fizikal

1. Kerahsiaan dan Data Anda

Orang merosakkan maklumat peribadi mereka setiap hari, termasuk:

- Kad kredit

- akaun bank

- Nombor keselamatan sosial

- Kata laluan ke akaun bank dan aset

Salah satu dan (atau semua) ini adalah kunci untuk mengakses item yang menjadi milik anda, sama ada skor kredit atau wang anda. Kerahsiaan adalah seni untuk meminimumkan pendedahan maklumat anda kepada orang luar. Walaupun amalan integriti dan kebolehcapaian yang baik (di bawah) meningkatkan kemampuan anda untuk merahsiakan data anda, terdapat beberapa mentaliti yang berlaku untuk mengeratkan kerahsiaan anda.

- Rahsia titik akses. Sekiranya anda dapat mengakses maklumat anda secara fizikal, begitu juga orang lain. Apa sahaja mekanisme keselamatan yang anda gunakan untuk mengamankan maklumat anda dapat diakses, jadi jaga bagaimana dan di mana anda menyimpan maklumat itu dengan tenang dan selamat.

- Jangan mensabotaj diri dengan mempercayai orang yang salah. Kebenaran yang malang adalah bahawa anda tidak boleh mempercayai semua orang. Renungkan menggunakan peranti orang lain sebelum mengakses akaun, dan pertimbangkan di mana anda menyimpan dokumen penting seperti kad keselamatan sosial anda.

- Ketahui pilihan anda. Mempunyai keyakinan untuk meneliti sendiri untuk mencari penyelesaian untuk menyimpan maklumat anda.

2. Perubahan Tingkah Laku untuk Integriti Data

Beberapa perubahan tingkah laku yang sederhana dapat mengurangkan kemungkinan menjejaskan integriti maklumat anda, iaitu:

- Elakkan WiFi awam,

- dan gunakan penggayaan kata laluan.

Walaupun banyak akaun menawarkan pengesahan dua langkah dan syarat kata laluan yang agak ketat, banyak orang tidak memahami betapa pentingnya kata laluan yang panjang untuk melindungi akaun anda.

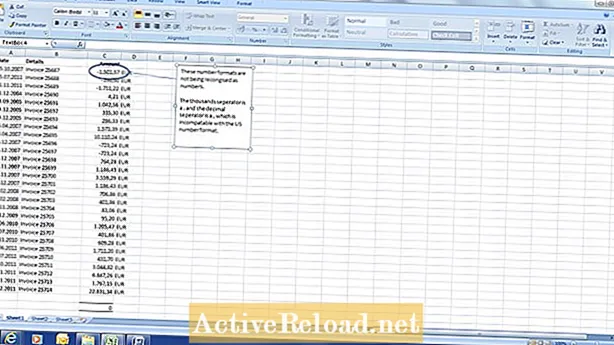

Bagaimana Penggodam Mengakses Maklumat Anda Melalui Kata Laluan Anda

Kata laluan boleh dipecah menggunakan alat yang disebut meja pelangi. Meja pelangi adalah sekumpulan nilai hash yang dipadankan dengan hash yang diterjemahkan dari kata laluan teks biasa. Apabila kata laluan ditaip dan dikirim ke laman web sehingga anda dapat memperoleh akses, kata sandi itu sendiri dikirim sebagai hash, bukan dalam teks biasa. Jadual pelangi membolehkan penggodam merujuk rujukan hash dengan jadual hash untuk menyahsulitkan kata laluan anda. Semakin lama dan lebih berbeza kata laluan anda, semakin sukar untuk memecahkannya.

Jadual pelangi adalah salah satu daripada banyak sebab mengapa individu tidak boleh mengakses data identiti yang dilindungi kata laluan melalui rangkaian WiFi awam.

Beberapa peraturan yang baik untuk dasar kata laluan peribadi anda adalah seperti berikut:

- Jangan sekali-kali menggunakan kata laluan yang sama untuk pelbagai sistem

- Kata laluan tidak boleh mengandungi perkataan, slanga, atau akronim

- Tetapkan akaun anda untuk mengunci anda setelah sejumlah percubaan memasukkan kata laluan yang tidak berjaya

- Gunakan pelbagai jenis watak (huruf besar, huruf kecil, angka, simbol)

- Jadikan kata laluan anda panjang (panjangnya melebihi 8 aksara)

- Pastikan anda menukar kata laluan anda selepas putus cinta jika anda berkongsi komputer dengan seseorang

Kekuatan Kata Laluan

3. Penyelesaian Kemudahan Teknikal dan Fizikal

Seperti disebutkan di atas, aspek aksesibilitas dari triad CIA dapat dipecah menjadi tiga bahagian utama: Pentadbiran, teknikal, dan fizikal.

Pentadbiran

Cara terbaik untuk merahsiakan maklumat anda adalah dengan mengakses barang berharga hanya untuk keselamatan rangkaian WiFi peribadi yang dipercayai; idealnya milik anda. Sangat penting untuk menegakkan rangkaian WiFi peribadi anda dengan dasar kata laluan yang ketat seperti yang anda lakukan dengan akaun anda yang lain. Tukar nama rangkaian anda sehingga penggodam tidak dapat menggunakan nama rangkaian lalai untuk memecahkan enkripsi.

Beberapa ancaman yang berpotensi terhadap aset dalam talian anda apabila diakses dari kerahsiaan rumah anda sendiri adalah penjaga. Wardriving, juga dikenal sebagai pemetaan titik akses, adalah tindakan memetakan titik akses tanpa wayar rangkaian kawasan setempat (atau LAN) dan menggunakannya secara diam-diam, dan kadang-kadang, secara tidak sengaja. Kata laluan yang kuat mengurangkan kemungkinan akses dari pihak yang tidak diundang, mengikuti cadangan di atas.

Teknikal

Pertama sekali, perkara terpenting yang boleh anda lakukan ialah mengaktifkan penyulitan WPA2 Tanpa Wayar.

Selain itu, jika anda bimbang anda akan mengalami pengawasan dari wadir, atau jika anda tidak berminat dengan penyedia perkhidmatan internet anda mengetahui apa yang anda mahukan, anda perlu memasang VPN. Terdapat beberapa artikel hebat mengenai VPN di sini:

Cara Menyiapkan Akses VPN Jauh Menggunakan pfSense dan OpenVPN

VPN Dengan Taruhan Terbaik Melindungi Privasi Anda

Fizikal

Dokumen tertentu yang mengandungi maklumat peribadi penting untuk disimpan. Bayaran rintangan, misalnya, sering digunakan untuk mengesahkan pendapatan ketika memohon pinjaman, pangsapuri, atau perkara lain yang memerlukan pemegang aset untuk menilai keadaan kewangan anda. Simpan ini dan perkara-perkara seperti kad keselamatan sosial, penyata cukai, sijil kelahiran, dan juga wang tunai tambahan yang terkunci di dalam kotak tahan api. Item lain, seperti penyata bank atau penerimaan, bil, atau dokumen lain yang mengandungi maklumat peribadi harus dikorek.

Keselamatan Data Adalah Pilihan Gaya Hidup

Beberapa bulan yang lalu, saya berada di sebuah kedai runcit Starbucks di barat daya A.S. dan barista itu bertindak mencurigakan. Pada mulanya, saya merasa gementar kerana rasa gementar; dia gagal menghubungi saya untuk latte saya dan hanya mengenakan bayaran untuk pengganti susu bukan tenusu ($ 0.79). Saya memberi tahu dia tentang kesalahannya dan dia menjawab "maaf" dengan malu-malu, dan membetulkan masalahnya.

Kemudian pada hari itu, bank saya memberitahu bahawa mereka telah menyekat caj dari Best Buy di North Carolina dengan harga $ 1,300. Saya masih mempunyai kad kredit saya, dan saya mempunyai dompet dengan teknologi penyekat RFID (pengenalan frekuensi radio), jadi saya menghapuskan kecurian fizikal dan (kemungkinan besar) pemalsuan RFID sebagai serangan yang mungkin. Pengklonan kad kiri ini melalui pembaca cip EMV (yang biasa saya bayar untuk latte di Starbucks) sebagai kaedah yang mungkin untuk mencuri maklumat kad saya. Secara retrospektif, ini masuk akal kerana barista (pelaku / penyalin kad) cuba menagih rendah saya, yang akan meninggalkan kredit lebih cair di akaun saya.

Kenyataannya adalah, anda tidak dapat meramalkan setiap keadaan di mana identiti anda mungkin terganggu. Yang terbaik yang boleh anda lakukan adalah memahami kerentanan anda dan menggunakan taktik seperti di atas untuk melindungi data anda. Tetap selamat di luar sana!